Se ascute războiul cibernetic. Din vânător, Kaspersky ajunge vânat. Israelul suspectat

alte articole

Firma de securitate IT Kaspersky Lab, a avut parte de o surpriză când a descoperit un atac cibernetic deosebit de sofisticat pe mai multe reţele proprii ale companiei. Infestarea a scăpat nedetectată luni de zile.

Oficialii companiei cred că atacul a început atunci când un angajat Kaspersky aflat într-unul din birourile companiei din regiunea Asia-Pacific a trimis un e-mail aparent inofensiv care conţinea un malware ascuns în ataşament, care apoi a fost salvat în sistemele firmei şi s-a extins de acolo. Malware-ul a fost aparent descoperit în timpul testelor de securitate internă "în această primăvară."

Atacul asupra Kaspersky Lab arată "cât de repede a escaladat cursa înarmărilor cu arme cibernetice", afirmă un raport al companiei de 45 de pagini privind incidentul, care a fost pus la dispoziţia SPIEGEL înainte de publicare. Motivul exact al atacului "nu este încă clar" analiştilor Kaspersky, dar intruşii au fost aparent interesaţi în principal în subiecte precum tehnologiile viitoare, sisteme de operare sigure şi cele mai recente studii Kaspersky pe aşa-numitele "ameninţări persistente avansate", sau APTs. Angajaţii Kaspersky au clasificat, de asemenea, software-ul spion folosit împotriva societăţii ca APT.

Noua generaţie de malware

Analiştii de la sediul Kaspersky din Moscova erau deja familiarizaţi cu caracteristici importante ale malware-ului, care a fost folosit împotriva lor. Ei cred că este o versiune modernizată şi reconstruită a armei cibernetice Duqu, care a făcut prima pagină a ziarelor internaţionale în anul 2011. Sistemul de armament cibernetic descoperit acum are o structură modulară şi pare să se bazeze pe platforma anterioară Duqu.

De fapt, consideră Vitalie Kamluk, principalul cercetător de securitate la Kaspersky şi un membru cheie al echipei care a analizat noul virus, unele dintre pasajele şi metodele software sunt "foarte similare sau aproape identice" cu Duqu. Compania se referă acum la intrusul electronic ca "Duqu 2.0." "Am ajuns la concluzia că este acelaşi atacator", susţine Kamluk.

Când sunt întrebaţi despre cine cred că s-ar putea afla în spatele software-ului de spionaj, oficialii Kaspersky sunt de obicei vagi - asta este atitudinea tipică a furnizorilor internaţionali de securitate IT atunci când vine vorba despre atribuirea mallware-ului. Arsenalul Duqu este "extrem de complex şi foarte, foarte scump", spune Kamluk. "Nu sunt infractorii cibernetici obişnuiţi în spatele acestuia. Avem, probabil, de-a face cu atacatori naţiuni-stat." Aşa cum este adesea cazul în dificila căutare a adevăraţilor iniţiatori ai atacurilor cibernetice, pe care tehnologia îi poate acoperi cu uşurinţă, obiectivele ar putea oferi cele mai bune indicii despre cine ar putea fi comis atacul.

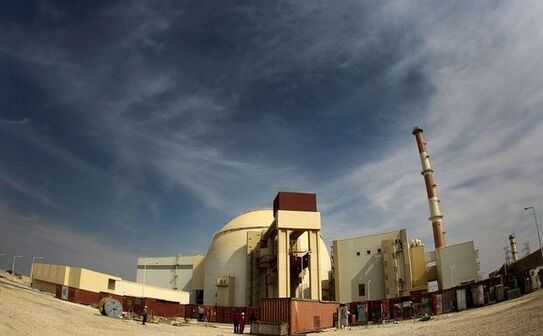

Iniţiatorii atacului cu virusul Duqu au avut un "mare interes în afacerile geopolitice", spune analistul Kaspersky. Programul nuclear al Iranului a fost, de asemenea, o ţintă al acestui ultim val de atacuri, la fel cum a fost şi în cazul virusului Duqu precedent.

"Ei pot depăşi orice alţi atacatori APT - nimeni nu a ajuns la acest nivel de competenţă înainte", spune Kamluk. "În opinia noastră atacatorii depăşesc chiar Equation Group. Acest lucru aduce ameninţarea la un nivel cu totul nou."

Un rol americano-israelian?

După cum explică Kamluk, multe dintre atacurile cu virusul Duqu 2.0 au avut loc în 2014 şi 2015, în legătură cu discuţiile "P5+1" - negocierile diplomatice ce au loc din 2006 între Marea Britanie, Statele Unite ale Americii, China, Franţa, Rusia şi Germania, cu scopul de a ajunge la un acord cu Iranul pentru programul său nuclear.

Reprezentanţii Kaspersky afirmă că aparent au detectat urme ale virusului Duqu 2.0 în trei dintre locaţiile de întâlnire ale "P5+1", care s-au schimbat în mod constant.

Unele dintre reuniunile secrete ale delegaţiilor în timpul "P5+1" au avut loc în capitala Austriei Viena, şi în Lausanne, Elveţia, de obicei, în hoteluri. Pentru a "proteja clienţii şi investigaţiile în curs," Kaspersky nu este este dispus să dezvăluie exact site-urile de întâlniri ce au fost infectate cu virusul Dugu 2.0.

Fără a discuta informaţii tehnice sau să menţioneze Duqu, publicaţia Wall Street Journal a relatat deja în luna martie despre spionajul la discuţiile "P5+1". Citând surse senioare anonime din guvernul SUA, publicaţia a atribuit atacurile serviciilor de informaţii israeliene, dar politicienii israelieni au negat vehement acuzaţia.

Analiştii Kaspersky au identificat o altă sursă de infecţie cu Duqu 2.0 ce are legătură cu festivităţile ce marchează 70 de ani de la eliberarea lagărului de concentrare de la Auschwitz II-Birkenau. Printre oaspeţii de la principalul eveniment comemorativ de la sfârşitul lunii ianuarie s-au aflat preşedintele german Joachim Gauck, preşedintele francez Francois Hollande, preşedintele ucrainean Petro Poroschenko şi alţi lideri naţionali.

În 2011, analiştii Kaspersky au găsit câteva ciudăţenii în codul programului pentru versiunea anterioară a Duqu, care le-au confirmat suspiciunile. Acestea sugerează că autorii codului proveneau dintr-o ţară cu fusul orar GMT+2, şi că au lucrat mai puţin vizibil în zilele de vineri şi deloc în zilele de sâmbătă, care corespunde săptămânii de lucru israeliene, în care Sabatul începe vineri.

Cel mai izbitor, însă, este faptul că Duqu are similitudini majore viermelui cibernetic Stuxnet, descoperit în 2010. Diverşi experţi IT internaţionali au fost, prin urmare, de acord că trebuie să fie de cel puţin o legătură strânsă între creatorii celor două arme cibernetice. Stuxnet, care a manipulat unităţile de control ale centralei iraniane de îmbogăţire a uraniului în Natanz şi a cauzat pagube ireparabile unui mare număr de centrifuge, a fost un proiect americano-israelian comun.

Prejudiciul este realizat

Dar, conform Kaspersky, aproape toate timestamps (marcajele de timp) ale noii versiuni au fost manipulate astfel încât să creeze o diversiune. În plus, acesta conţine o referinţă ofensatoare pentru un hacker chinez cunoscut, despre care ruşii cred, de asemenea că este o încercare deliberată de a induce în eroare. Totuşi, spune Kamluk, atacatorii au făcut mici erori îngropate adânc în interiorul modulelor individuale. De exemplu, apar încă timestamps originale.

Kaspersky Lab a emis acum un memo intern angajaţilor despre incident şi a cerut sprijinul agenţiilor de securitate ruseşti şi britanice, şi, de asemenea, au notificat compania Microsoft. Ca şi în primul val Duqu, de data aceasta atacatorii au utilizat deficienţe noi şi necunoscute anterior în computerele ce foloseau sistemul de operare al companiei Microsoft, Windows, cunoscute sub numele "zero day exploits". Este de precizat că guvernul american se temea că Beijing-ul foloseşte accesul pe care-l are la codul sursă al companiei Microsoft pentru a complota războaie cibernetice, potrivit theguardian.com.

Identificarea exactă a atacatorului care se află în spatele atacului este oarecum irelevantă pentru Kaspersky, a cărei reputaţie suferă ca urmare a dezvăluirii atacului. Cu toate acestea, conducerea Kaspersky Lab nu a ezitat să mediatizeze incidentul, spune Kamluk, nu în ultimul rând deoarece Kaspersky a identificat deja alte părţi afectate aflate în statele occidentale, Asia şi Orientul Mijlociu.

Dacă v-a plăcut acest articol, vă invităm să vă alăturaţi, cu un Like, comunităţii de cititori de pe pagina noastră de Facebook.