EXCLUSIV: Cum a reuşit China să roadă economia americană până la temelie

focus

alte articole

Aceasta este a patra parte a seriei de 4 părţi: Crimele, banii şi spionii: o serie de investigaţii privind afacerile militare chineze pentru profit.

*****

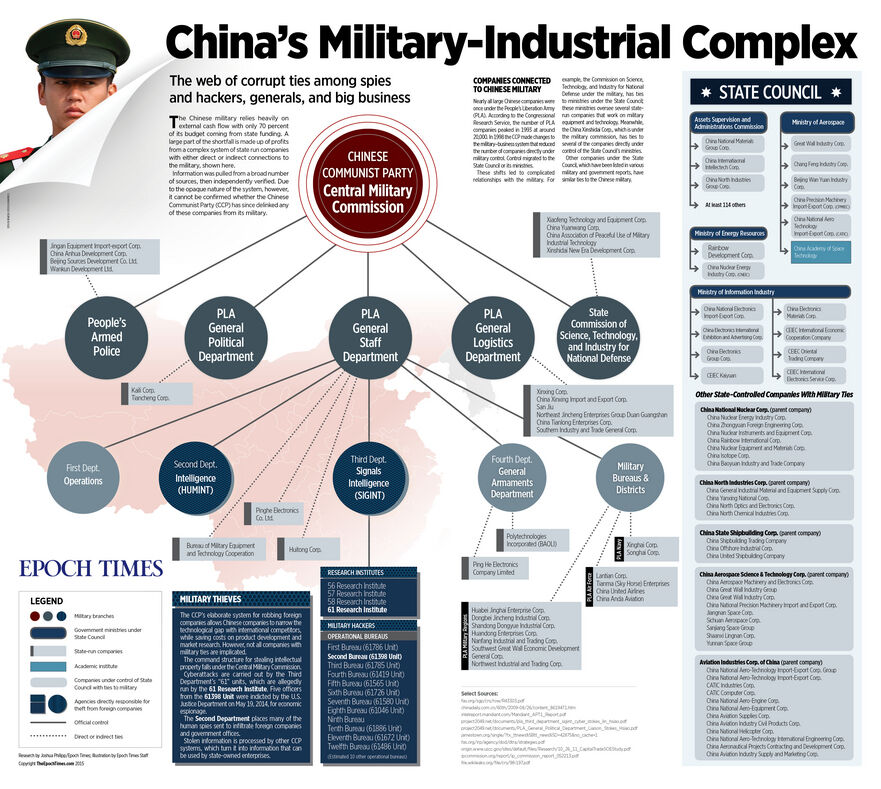

Elemente ale armatei, statului, lumii afacerilor şi mediului academic din China au fost devenit interconectate de-a lungul deceniilor şi au fost organizate de către Partidul Comunist aflat la cârma Chinei în jurul unui singur scop: furtul de secrete din Occident. Acest program de scară naţională - de furt - jefuieşte Occidentul cu impunitate, alimentând economia Chinei şi industria high-tech. Doar în cazul SUA, prejudiciul creat este de trilioane de dolari anual.

Cu toate acestea, Statele Unite au început să răspundă acestui joc extrem de târziu - doar de prin 2014 - când Departamentul de Justiţie al SUA a ajuns pe prima pagină a ziarelor în mai, anunţând că cinci hackeri militari chinezi de la Unitatea 61398 sunt acuzaţi de furt de secrete economice.

Totuşi sistemul organizat de Partidul comunist nu se opreşte la hackerii militari. Organizaţii din întreaga Chinaă funcţionează ca "centre de transfer" care prelucrează informaţiile furate şi le transformă în schiţe sau modele utilizabile. Furtul este facilitat de programe oficiale. Iar tot acest sistem este gândit ca o încrengătură de corupţie între oficiali guvernamentali, ofiţeri ai Armatei, directori de companii şi chiar academicieni de pe întreg cuprinsul Chinei.

Presa aproape că publică un flux constant de ştiri despre atacuri cibernetice şi spioni care fură tehnologie din Occident. Cu toate acestea, adevărata amploare a atacurilor şi a spargerilor efectuate de către spioni depăşeşte cu mult operaţiunile care ajung în paginile ziarelor.

Acest articol este ultimul dintr-o serie de investigaţii în patru părţi, care a fost făcută pe parcursul a doi ani. Folosind cunoştinţele experţilor din domeniul serviciilor de informaţii şi securitate, materialul de faţă încearcă să arunce o lumină asupra funcţionării interne a unui program organizat de Partid şi aprobat de stat - care are drept ultim scop pentru jefuirea Occidentului şi alimentarea creşterii economice şi a forţei militare a Chinei.

"Noi cunoaştem doar o fracţiune a furturilor efective de date raportate în SUA. Multe dintre furturile de date raportate în 2014 au fost de la comercianţi cu amănuntul, unde informaţiile privind identificarea personală a consumatorilor (PII) care au fost compromise, trebuie raportate", a declarat Casey Fleming, preşedinte şi CEO din BLACKOPS Partners Corp.

Fleming se află într-o poziţie specială. Compania sa urmăreşte atât spionii cibernetici, cât şi spioni umani care infiltrează companiile Fortune 500. El a spus că, în plus faţă de ceea ce apare în presă, "sute de alte companii nu au raportat furturi ale datelor din cauza riscului unei mediatizări negative - sau, şi mai rău, pentru că cele mai multe nu au detectat niciodată furtul de date".

Doar în ultimul an, a adăugat el, compania sa a observat o creştere de zece ori a "agresivităţii, adâncimii şi frecvenţei" activităţii de spionaj insider şi a companiilor de spionaj cibernetic. El a notat că se aşteaptă ca problema să se înrăutăţească.

"Cele mai recente estimări ale unităţii noastre de informaţii sunt că economia Statelor Unite şi companiile americane pierd aproximativ 5 trilioane USD în fiecare an, sau peste 30% din PIB-ul SUA atunci când luăm în considerare întrega valoare a inovaţiilor furate", a spus Fleming.

"Nu va dura mult timp ca fiecare cetăţean american să fie afectat de amploarea acestui asalt economic - sub forma pierderii locurilor de muncă, a preţurilor mai mari şi a unei calităţi mai scăzute a vieţii", a spus el.

Surse multiple

Domeniul larg al furtului provine din acapararea, de către Partidul Comunist chinez, a aproape tuturor aspectelor societăţii sale, potrivit lui Josh Vander Veen, directorul Agenţiei de Răspuns la Incidente de Securitate Cibernetică la SpearTip, o firmă de contra-spionaj cibernetic.

Vander Veen este un fost agent special al U.S. Army Counterintelligence şi a lucrat timp de peste 10 ani în investigarea operaţiunilor de spionaj străin.

"Guvernul chinez şi-a băgat coada în foarte multe industrii interne", a spus el, adăugând că platformele pe care le utilizează China pentru furtul economic includ "centre de transfer, atacuri cibernetice şi exfiltrarea cercetării academice la universităţile din SUA".

În timp ce regimul chinez operează un sistem foarte vast de furt şi de prelucrare a proprietăţii intelectuale, costurile acestui sistem sunt recuperate prin dezvoltarea de produse bazate pe informaţiile furate. De multe ori, produsele chinezeşti bazate pe cercetarea şi dezvoltarea americană, furate, sunt produse în China şi apoi revândute în Statele Unite, la aproximativ jumătate din preţul produsului american original.

"Sunt ocupaţi şi investesc mult timp şi personal", a spus Vander Veen. "Dar într-adevăr cheltuie o fracţiune din cost şi din timpul necesar pentru a face acest tip de cercetare".

Atunci când încercăm să înţeleagă modul în care regimul chinez foloseşte furtul economic şi implicarea serviciilor sale armate, a corporaţiilor şi a universităţilor în programul de furt, "ar trebui să observăm toate acestea prin lentile chinezeşti", a declarat Richard Fisher, cercetător senior la Internaţional Assessment and Strategy Center.

"Într-un fel este destul de evident, doar că nu vrem să acceptăm ceea ce este chiar în faţa ochilor noştri", a spus Fisher, adăugând că orice organizaţie care are o celulă a Partidului Comunist Chinez (PCC) "este capabilă să conducă operaţiuni de spionaj sau militare".

Conceptul companiilor "de stat" din China poate fi, de asemenea, înşelător, deoarece aproape toate companiile sunt obligate să aibă oficialii ai Partidului Comunist Chinez, potrivit unui client al BLACKOPS Partners Corp, care conduce afaceri la nivel înalt în China şi a vorbit în condiţii de anonimat.

"Oricărei companii cu mai mult de 50 de angajaţi i se atribuie un agent guvernamental", a spus sursa. "Este lege în China".

În plus, în China există doar linii vagi şi neclare care separă guvernul de companiile private, Armata de guvern şi companiile private de cele militare. Iar programele de furt economic au loc în toate cele trei sectoare.

O tradiţie a copierii

În timp ce furturile au parte adesea de atenţie, există foarte puţină informare cu privire la ceea ce are loc după ce informaţiile sunt furate.

A înţelege cum funcţionează sistemul şi modul în care acesta a evoluat necesită un pic de istorie şi începe cu Războiul Rece şi relaţiile dintre regimul chinez şi Uniunea Sovietică.

O sursă cu cunoştinţe intime despre sistemul regimului chinez de reverse-engineering (reproducerea unui produsul şi generatea unui proces tehnologic de producţie în urma unei examinări detaliate a construcţiei sau a compoziţiei sale - n.r.) a tehnologiei furate a explicat pentru Epoch Times cum s-a dezvoltat aceasta.

Regimul chinez a învăţat din practicile utilizate de sovietici, susţine sursa, dar liderii chinezi au schimbat procesele luate de la ruşi în mod drastic, pentru a se potrivi mai bine cu starea economiei chineze la acel moment, care era slabă din punct de vedere tehnologic.

Dacă un spion sovietic ar fi furat schiţele pentru o cameră de spionaj fabricată în SUA, de exemplu, acestea ar fi fost transferate într-un laborator de cercetare unde inginerii sovietici ar fi încercat să reproducă tehnologia aşa cum era.

Cu China, abordarea a fost foarte diferită. Sursa a explicat că regimul chinez avea la acea vreme puţine iluzii cu privire la decalajul tehnologic faţă de alte ţări. Deci, în timp ce sovieticii şi-ar fi declanşat procesul de contrafacere de sus, a spus el, chinezii l-ar fi început de jos.

Dacă un spion chinez ar fi pus mâna pe aceeaşi cameră de spionaj ipotetică menţionată mai sus, ar fi transferat-o la o unitate de cercetare. Dar, în loc să încerce să copieze camera, cercetătorii ar încerca să găsească generaţiile anterioare ale produsului şi ar învăţa să le construiască pe acesta mai întâi.

Ar trimite spioni pentru a aduna informaţii disponibile publicului pentru cele mai vechi modele ale tehnologiei vizate, apoi pentru a cumpăra generaţiile următoare din magazine şi ar trimite studenţi să studieze şi să lucreze în străinătate în industria vizată.

Procesul le-ar oferi o bază de cunoştinţe şi, atunci când vor fi gata să înceapă procesul de copiere a produsului de generaţie modernă, puteau vedea cu uşurinţă ce părţi au fost modernizate şi care aparţin generaţiilor anterioare ale tehnologiei.

Potrivit sursei, abordarea chineză a fost semnificativ mai rapidă şi mai rentabilă decât abordarea sovietică.

Centrele de transfer

Sistemul actual al regimului chinez pentru prelucrare şi copierea lucrurilor furate a luat având semnificativ mai mare decât în timpul războiului rece şi s-a dezvoltat dintr-o operaţiune strict militară într-un sistem care cuprinde în întregul regim chinez.

După ce se fură secrete comerciale pentru regimul chinez, informaţiile nu au mare relevanţă decât atunci când sunt prelucrate. Această parte este gestionată de o reţea vastă de "centre de transfer".

"Nu există nimic asemănător în altă parte a lumii", susţin William C. Hannas, James Mulvenon şi Anna B. Puglisi în cartea lor din 2013, "Spionajul industrial al Chinei".

"Sistemul este enorm, adecvat unei naţiuni de 1,3 miliarde de oameni, şi operează pe o scară care, prin comparaţie, face ca industria S & T [ştiinţei şi tehnologiei] a Chinei să pară nesemnificativă", au afirmat ei, adăugând: "Vorbim aici despre un sistem elaborat şi cuprinzător pentru detectarea tehnologiilor străine, achiziţionându-le prin toate mijloacele imaginabile şi transformându-le în arme şi bunuri competitive".

Departamentele responsabile cu ingineria inversă sunt denumite oficial Centre Naţionale de Transfer Tehnologic sau Organizaţii Naţionale de Demonstraţie. Cartea notează că aceste echipamente au început să funcţioneze în China în septembrie 2001 şi au fost "fundamentate de politic" în decembrie 2007, prin intermediul Planului Naţional de Implementare a Promovării Transferului Tehnologic.

Pentru a numi doar câteva din centrele de transfer, acestea includ Administraţia de Stat a Experţilor de Afaceri Externe în cadrul Consiliului de Stat, Biroului pentru Ştiinţă şi Tehnologie din cadrul Biroului pentru Afaceri Chineze din Străinătate şi al Centrului Naţional pentru Transferul Tehnologic de la Universitatea de Ştiinţe şi Tehnologie din China de Est.

Se estimează că 202 de centre "demonstrative" sunt în prezent în funcţiune în China, potrivit cărţii. Scara reală poate fi însă mai mare, deoarece cele 202 de centre funcţionează ca "modele de simulare de către alte facilităţi de transfer".

Bizar, organizaţiile nici măcar nu încearcă să-şi ascundă rolul. Autorii citează un studiu chinez privitor la centrele de transfer, care declară că funcţionează pentru a "transforma tehnologia străină avansată în abilităţi interne de inovare" şi chiar recomandă "transformarea transferului de tehnologie într-o caracteristică centrală a inovaţiei tehnologice".

"Literatura oficială le numeşte în mod explicit 'tehnologiile domestice şi străine' ţinte ale comercializării", notează cartea.

"Centrele de transfer joacă mai multe roluri, printre care se numără prelucrarea planurilor furate, dezvoltarea proiectelor de cercetare de cooperare între oamenii de ştiinţă chinezi şi străini şi desfăşurarea de programe care să ademenească resortisanţii chinezi care au studiat în străinătate".

Creşterea economică a Chinei poate fi atribuită şi acestui sistem de "investiţii minime în domeniul ştiinţei de bază şi folosirea unui aparat de transfer tehnologic care face eforturi - ascunse - de exploatare a realizărilor străine, în timp ce lumea occidentală stă cu mâinile încrucişate".

Potrivit volumului, regimul chinez nu ar fi putut avea transformarea economică la care asistăm acum ", nici nu îşi poate susţine progresul actual fără un acces ieftin şi nerestricţionat la tehnologia altor state."

Atunci când idealiştii îşi pierd ideologia, nu devin persoane pragmatice. Ci super-pragmatice

Constatările autorilor se aliniază unui raport din 2010 al U.S. Defense Threat Reduction Agency (Agenţiei Americane pentru Reducerea Ameninţărilor din Apărare), care spunea că modernizarea armatei chineze depinde "foarte mult de investiţiile în infrastructura ştiinţifică şi tehnologică din China, reformele industriei sale de apărare şi achiziţionarea de arme avansate din străinătate".

Acesta adaugă faptul că furtul tehnologiei chineze este unic - în sensul că, în cadrul sistemului, acordă autonomie "institutelor de cercetare, corporaţiilor şi altor entităţi să elaboreze sisteme de colectare în funcţie de nevoile lor specifice".

O armată flămândă

Armata de Eliberare a Poporului, care, conform constituţiei chinei aparţine Partidului Comunist (PLA) joacă un rol special în furtul de informaţii. Armata este obligată să-şi acopere singură o parte din costuri, iar după zeci de ani sub acest regim, accentul pus pe găsirea unor surse externe de finanţare a făcut din liderii săi militari unii dintre cei mai puternici oameni din China.

Potrivit volumului "Dilemele economice ale Chinei în anii 1990: problemele reformelor, modernizării şi interdependenţei", PLA se bazează în special pe surse externe pentru programele sale de cercetare şi dezvoltare.

"Cu doar 70% din cheltuielile de operare pentru menţinerea trupelor acoperite de bugetul de stat", se afirma că "PLA trebuie să compenseze restul de 30% şi mai trebuie să şi găsească fonduri suplimentare pentru modernizare".

La fel ca şi legătura între guvern şi întreprinderile private din China, liniile de separare dintre armată şi stat, dintre sectorul militar şi cel privat, sunt, de asemenea, subţiri.

Există mulţi oficiali de rang înalt în cadrul PLA care deţin, de asemenea, funcţii de înalt nivel în companiile de stat şi mulţi dintre aceşti indivizi deţin, de asemenea, funcţii de vârf la nivelul Partidului Comunist Chinez.

Sub conducerea actuală a lui Xi Jinping, "un număr fără precedent de cadre superioare din "jungong hangtian" (complexul militar-industrial-spaţial), sunt injectate în organele de guvernare de Partid la nivel înalt sau transferate la nivelul administraţiilor regionale", afirmă un raport al Fundaţiei Jamestown din 25 septembrie 2014.

Fostul lider al PCC, Jiang Zemin, a reformat sistemul la sfârşitul anilor 1990, când peisajul marilor companii din China era aproape complet controlat de armată. Potrivit mai multor experţi, totuşi, schimbările pe care Jiang Zemin le-a făcut au avut doar efectul de trecere a controlului armatei în mâinile celor care atunci erau la conducerea companiilor.

"Ei s-au aşezat ca în "Naşul", şi au spus:" Tu centrezi şi eu dau cu capul", a spus William Triplett, fostul consilier-şef al Comitetului de Relaţii Externe al Senatului, într-un interviu telefonic .

"Reformele" au schimbat, în esenţă, sistemul de la conducerea militară la cea de stat, permiţând în acelaşi timp ofiţerilor de rang înalt şi oficialilor de rang înalt ai Partidului Comunist să menţină mize grele în companii şi să împiedice ca aceste roluri să se încheie odată cu cariera lor militară.

Militarii regimului chinez rulează "între 2.000 şi 3.000 de companii-paravan în Statele Unite, iar singurul lor motiv pentru existenţa acestora este de a fura şi exploata tehnologia americană", a declarat Lisa Bronson, subsecretar adjunct al apărării pentru politică de securitate tehnologică şi contraproliferare într-un discurs din 2005.

Fostul director adjunct al FBI pentru contrainformaţii a mai spus că regimul chinez operează mai mult de 3.200 de companii militare în Statele Unite dedicate furtului, potrivit raportului din 2010 al U.S. Defense Threat Reduction Agency (Agenţiei de Reducere a Ameninţărilor împotriva Apărării din SUA).

Sub îndrumarea Statului

În timp ce acest sistem de furt sponsorizat de stat se bazează pe iniţiativa individuală, agenţiile chineze se luptă să transforme lucrurile furate în profit. Toate acestea sunt supervizate de regim, care oferă şi îndrumări strategice.

Proiectul 863 (numit şi programul 863) a fost demarat de fostul lider al Partidului Comunist Chinez, Deng Xiaoping, în martie 1986. Potrivit unui raport din 2011 al Biroului american al National Counterintelligence Executive, acesta "oferă finanţare şi îndrumare pentru eforturile de achiziţionare clandestină de tehnologie americană şi informaţii economice secrete".

În starea sa iniţială, proiectul 863 viza şapte industrii: biotehnologie, spaţiu, IT, automatizări, tehnologia laser, materiale noi şi energie. A fost actualizat în 1992 pentru a include telecomunicaţiile şi a fost actualizat din nou în 1996 pentru a include tehnologia marină.

Programele oficiale ale regimului chinez care ajută la facilitarea furturilor străine nu se limitează însă la proiectul 863. De asemenea, includ Programul Torch pentru construirea industriilor comerciale de înaltă tehnologie, Programul de cercetare 973, Programul 211 pentru "reformarea" universităţilor şi "nenumărate programe de atragere a cercetătorilor instruiţi în Vest în China", potrivit volumului "Spionajul industrial al Chinei".

"Fiecare dintre aceste programe urmăreşte colaborarea cu occidentul şi tehnologiile străine pentru a acoperi lacunele cheie", notează autorii, adăugând că îi încurajează pe experţii instruiţi în Occident să ajute la dezvoltarea tehnologică a regimului chinez prin revenirea în China sau "servind de la locul unde se află" informaţiile necesare în timp ce lucrează pentru angajatorii occidentali.

Volumul citează un document al regimului chinez care prevede că proiectul 863 menţine o bibliotecă de 38 de milioane de articole open source în aproape 80 de baze de date care conţin "peste patru terabiţi de informaţii obţinute din publicaţii americane, japoneze, ruse şi britanice, rapoarte militare şi standarde".

Personaje cheie

Există un nerv central care se presupune că se află în spatele sistemului de furt, care este, de asemenea, o putere cheie în cadrul regimului chinez. Câteva surse indică o organizaţie de altă natură, ascunsă adânc în armata regimului chinez.

Una dintre cele mai puternice organizaţii din spatele furtului economic este Institutul de Cercetare 61, care funcţionează sub Departamentul al Treilea al Departamentului de Stat Major al Armatei Chineze, potrivit unei surse care a lucrat anterior în una dintre principalele agenţii de spioni ale regimului chinez şi care a vorbit sub condiţia de anonimat.

Influenţa şi conexiunile sunt cheile puterii în China comunistă, iar persoana responsabilă de Institutul de Cercetare 61, generalul Wang Jianxin, este un personaj principal al reţelei de spionaj.

Wang Jianxin este un fiul lui Wang Zheng, un fost un pionier al operaţiunilor de informaţii ale Partidului Comunist Chinez, sub conducerea lui Mao Tsedun. Wang Zheng a avut cinci fii şi toţi ocupă poziţii puternice în China.

Un alt fiu este locotenentul general al secretarului adjunct al Biroului Central al Gardei Partidului, care protejează liderii regimului comunist chinez din sediul central al Partidului de la Zhongnanhai. Nepotul lui Wang Zheng, Wang Lei Lei, este CEO al uneia dintre companiile de top din China.

"Această familie controlează toate comunicaţiile", a spus sursa, menţionând că acest lucru, împreună cu alte legături de familie, le conferă o putere semnificativă asupra armatei chineze.

În special, spune sursa, Wang Jianxin comandă hackerii Armatei chineze aflaţi sub conducerea Statului Major. El a spus că "61" din faţa numelor multor unităţi de hackeri chinezi este o indicaţie a apartenenţei la Institutul de Cercetare 61.

Numeroase unităţi de hackeri militare cunoscute din China încep cu "61". Există cel puţin 11 unităţi din cadrul Statului Major, al Departamentului al Treilea, care are desemnarea "61", potrivit unui raport al institutului Proiect 2049. Printre unităţile "61" se află unitatea 61398, în baza căreia funcţionau cei cinci hackeri militari acuzaţi de Departamentul de Justiţie al SUA în 2014.

Informaţiile furnizate de sursă care a făcut declaraţiile pentru Epoch Times nu au putut fi verificate independent. Investigaţiile despre aceste dezvăluiri au descoperit, însă, o mare temere a funcţionarilor chinezi de această organizaţie misterioasă. Sursa a cerut ca numele său să nu fie menţionat în legătură cu Institutul de Cercetări 61, de teama că va fi "mort într-o săptămână" drept represalii.

O altă sursă, un analist proeminent al lumii informaţiilor, a oprit un interviu telefonic la menţionarea Institutului de Cercetare 61 şi a refuzat să comenteze.

Un client al BLACKOPS Partners Corp. a declarat că are îngrijorări similare cu privire la siguranţa sa, atunci când vorbea despre organizaţie, pe care, însă, o cunoştea. El a spus că Institutul de Cercetare 61 are sediul în Haidian, în nord-vestul Beijingului. "Pentru că fac parte din guvern", a spus el, "îşi au casele în cartierul Chaoyang, lângă parcul Chaoyang".

El a confirmat, pe baza experienţei sale personale, că Institutul de Cercetare 61 se numără printre principalele centre de putere ale regimului chinez.

Potrivit lui Triplett, structura puterii regimului chinez este separată de structura sa organizaţională. Cu alte cuvinte, filialele militare ce se află la mai multe nivele mai jos pe plan organizatoric au, uneori, mai multă putere decât cele deasupra lor.

"Practic, te uiţi la ei şi crezi că sunt egale, dar nu sunt", a spus Triplett.

El a adăugat că în anii 1980 şi 1990, una dintre cele mai puternice ramuri ale armatei chineze a fost cea de-a Doua Divizie din cadrul Departamentului General al Statului Major General, care se ocupă de operaţiunile de spionaj uman (HUMINT).

Odată cu creşterea tehnologiei informaţiei şi accentul puternic pe care îl are astăzi cibernetica, a spus el, probabil că puterea s-a mutat la cel de-al treilea departament, care conduce operaţiunile de spionaj ale semnalelor regimului (SIGINT) şi include şi hackerii militari.

End Game

Utilizarea pe scară largă a furtului de către regimul chinez pentru a-şi susţine şi avansa economia este un semn că a ajuns în stadiile finale ale oricărui regim comunist - unde ideologia devine irelevantă, potrivit lui Edward Luttwak, asociat senior la Centrul pentru Studii Strategice şi Internaţionale.

Luttwak a descris această ultimă etapă ca pe una în care "super pragmatismul" înlocuieşte ideologia. Este o etapă într-o societate comunistă atunci când oamenii nu mai cred în "egalitate" şi încep să se gândească cum să avanseze cu orice preţ.

Luttwak a oferit o analogie. "dacă aţi oferi unei persoane ideologică îngheţată aceasta ar putea refuza. O persoană pragmatică o va accepta. Iar o persoană "super-pragmatică" ar lua îngheţata chiar dacă nu este oferită".

Partidul Comunist Chinez a apărut ca partid ideologic, a spus el. "Problema este atunci când persoanele ideologice îşi pierd ideologia, nu devin doar pragmatice. Ci super-pragmatice".

"Orice dictatură este o regalitate a minciunii", a spus el. "Fără îndoială, ceea ce s-a întâmplat este că cei de la conducere sunt super-pragmatici".

În acest stadiu, a spus el, "îşi iau orice doresc".